Theo một phân tích mới đây của công ty bảo mật Check Point Research, làn sóng trở lại của Qbot dường như có mối liên hệ mật thiết với sự trở lại của Emotet - một trojan phát tán qua email khác đứng sau nhiều chiến dịch spam do botnet điều khiển và các cuộc tấn công ransomware vào tháng trước. Nó đã tái xuất với một phiên bản mới, cải tiến hơn và có khả năng thu thập lén lút tất cả các chuỗi email từ ứng dụng Outlook của nạn nhân và sử dụng chúng cho các chiến dịch malspam sau này.

"Ngày nay Qbot trở nên nguy hiểm hơn rất nhiều so với trước đây - nó tạo ra một chiến dịch malspam nhằm lây nhiễm cho các tổ chức và tìm cách sử dụng các cơ sở hạ tầng bị lây nhiễm của "bên thứ ba" như Emotet để tạo ra mối đe dọa nguy hiểm hơn", Check Point cho biết.

Sử dụng chuỗi email bị xâm nhập làm mồi nhử

Được phát hiện lần đầu tiên vào năm 2008, Qbot (hay còn gọi là QuakBot, QakBot hoặc Pinkslipbot) đã phát triển từ một công cụ đánh cắp thông tin thành một "Swiss Army knife" (dao đa năng quân đội) có khả năng phát tán nhiều loại phần mềm độc hại khác nhau như mã độc tống tiền Prolock và thậm chí kết nối từ xa với một hệ thống Windows mục tiêu để thực hiện các giao dịch ngân hàng từ địa chỉ IP của nạn nhân.

Những kẻ tấn công thường lây nhiễm cho hệ thống của nạn nhân bằng cách sử dụng các kỹ thuật lừa đảo (phishing), nhằm dụ nạn nhân click vào những website độc hại.

Một cuộc tấn công bằng malspam được F5 Labs quan sát vào tháng 6 vừa qua đã phát hiện ra mã độc này được trang bị các kỹ thuật để tránh bị phát hiện. Vào tuần trước, Morphisec đã giải nén một mẫu mã độc Qbot, được thiết kế với hai tính năng mới để vượt qua các hệ thống giải trừ và tái thiết nội dung (CDR) và hệ thống phát hiện và phản hồi điểm cuối (EDR).

Tháng 6 vừa qua, F5 Labs đã quan sát một cuộc tấn công malspam và phát hiện mã độc của nó được trang bị các kỹ thuật giúp tránh bị phát hiện và qua mắt các cuộc điều tra số forensic. Cũng mới vừa tuần trước, Morphisec đã phân tích một mẫu mã độc Qbot, được thiết kế với 2 tính năng mới, cho phép nó vượt qua được cả hệ thống giải phóng và tái thiết nội dung (CDR - Content Disarm and Reconstruction), cùng hệ thống phát hiện và phản hồi điểm cuối (EDR - Endpoint Detection and Response).

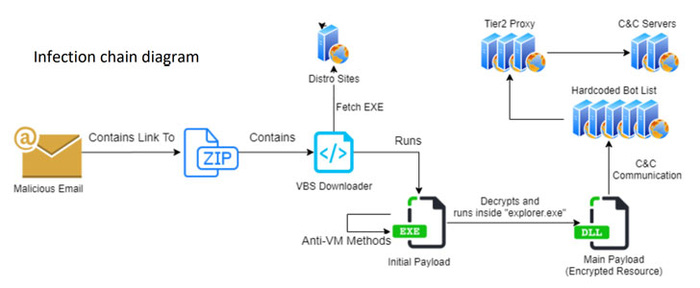

Check Point đã phân tích chi tiết mô hình chuỗi lây nhiễm. Đầu tiên, tin tặc sẽ bắt đầu cuộc tấn công bằng cách gửi một email lừa đảo có chứa một tệp ZIP đính kèm hoặc một đường link đến một tệp ZIP có chứa một tệp lệnh Visual Basic Script (VBS) độc hại. Sau đó, nó sẽ tiến hành tải xuống các tải (payload) bổ sung để duy trì một kênh giao tiếp ổn định với máy chủ của kẻ tấn công và thực hiện các lệnh nhận được từ máy chủ đó.

Các email lừa đảo được gửi đến các tổ chức được nhắm mục tiêu có chủ đề liên quan tới Covid-19, nhắc nộp thuế hay thông tin tuyển dụng. Đáng chú ý là, các email này không chỉ bao gồm các nội dung độc hại mà còn được chèn thêm các chuỗi email lưu trữ giữa hai bên để làm cho nó trở nên đáng tin cậy hơn.

Để đạt được điều này, kẻ tấn công sẽ thu thập trước các cuộc hội thoại bằng cách sử dụng một mô-đun thu thập email và trích xuất tất cả các chuỗi email từ máy chủ Outlook của nạn nhân và tải chúng lên một máy chủ từ xa được mã hóa cứng (hardcode).

Ngoài việc có thể đánh cắp mật khẩu, cookie trình duyệt và chèn mã JavaScript trên các trang web ngân hàng, những kẻ đứng sau Qbot đã phát hành tới 15 phiên bản khác nhau của mã độc kể từ đầu năm nay, với phiên bản mới nhất được phát hành vào ngày 7/8.

Mặt khác, Qbot còn đi kèm với một plugin hVNC cho phép điều khiển máy của nạn nhân thông qua một kết nối VNC từ xa.

Theo Check Point, kẻ tấn công có thể thực hiện các giao dịch ngân hàng ngay trước mắt người dùng mà họ không hề hay biết, ngay cả khi nạn nhân đang đăng nhập vào máy tính của mình. Mô-đun này chia sẻ bộ mã code có nhiều sự tương đồng với mô-đun hVNC của TrickBot.

Từ một máy tính bị nhiễm độc trở thành một máy chủ điều khiển

Qbot cũng được trang bị một cơ chế riêng để điều khiển các máy bị xâm nhập và bổ sung vào mạng botnet bằng cách sử dụng mô-đun proxy cho phép sử dụng máy bị nhiễm làm máy chủ điều khiển. Việc Qbot chiếm đoạt các chuỗi email hợp pháp để phát tán mã độc một lần nữa cho thấy tầm quan trọng trong việc cảnh giác các email lừa đảo. Bởi vậy, người dùng phải cẩn trọng với các email, ngay cả trong trường hợp chúng được gửi từ một nguồn đáng tin cậy.

"Chúng tôi phát hiện ra rằng các phiên bản cũ hơn của mã độc vẫn có thể cập nhật thêm các tính năng mới. Điều này khiến chúng có thể duy trì tấn công vào hệ thống và trở thành mối đe dọa nguy hiểm hơn. Những kẻ tấn công đứng sau Qbot đang đầu tư rất nhiều công sức để phát triển mã độc này. Chúng muốn nó có thể đánh cắp dữ liệu trên quy mô lớn hơn, nhắm mục tiêu vào các tổ chức và các cá nhân", Yaniv Balmas, chuyên gia bảo mật của Check Point Research cho biết.

Balmas cho biết đã tìm thấy bằng chứng về các chiến dịch malspam đang hoạt động để lây nhiễm Qbot cũng như việc sử dụng cơ sở hạ tầng của bên thứ ba như Emotet.