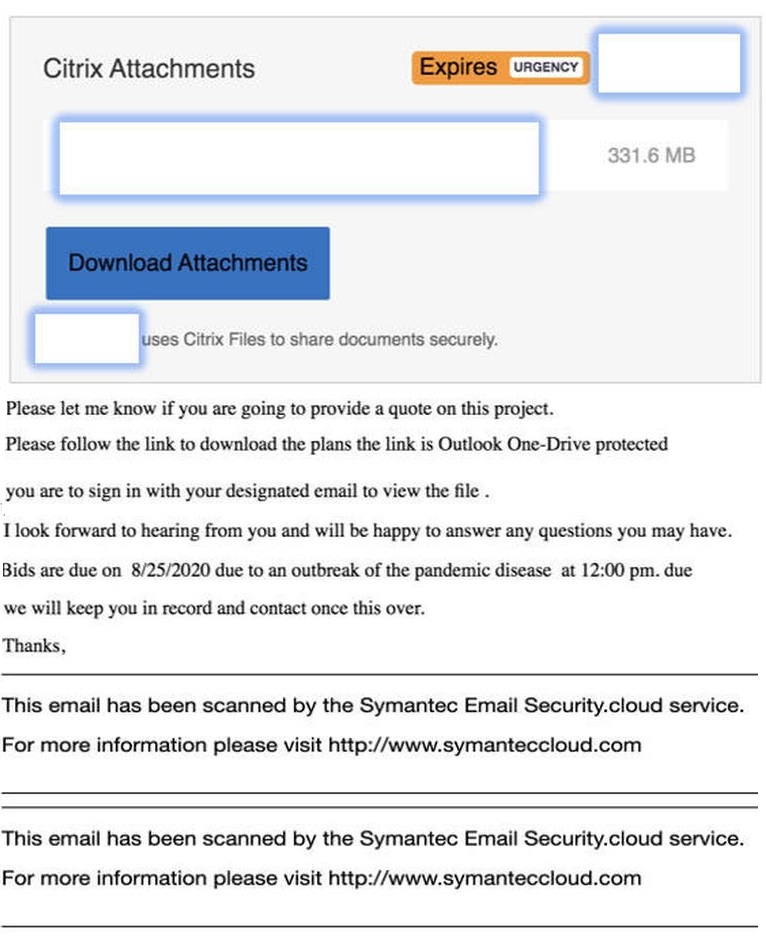

Được gửi cho một nhân viên bất động sản, email lừa đảo có chứa một liên kết đến một tệp PDF có chi tiết về giá thầu cho một dự án xây dựng sắp tới. Khi nhấp vào liên kết, người dùng sẽ được chuyển hướng qua một số trang, kết thúc bằng một yêu cầu đăng nhập. Được thiết kế giống với các trang Microsoft OneDrive và Adobe, trang web này yêu cầu người nhận nhập thông tin đăng nhập tài khoản.

Chiến dịch này đã lợi dụng công ty bảo mật Symantec bằng việc, trong số nhiều chuyển hướng có một chuyển hướng được tạo bằng tính năng Click Time Protection của Symantec. Được thiết kế để giúp các tổ chức bảo vệ người dùng của họ khỏi thư rác, Click Time Protection dò quét và viết lại các URL độc hại tiềm ẩn. Tuy nhiên, kẻ tấn công đã sử dụng sự bảo vệ này để ẩn URL thực của một trong những trang đáng ngờ.

Hơn nữa, email còn bao gồm một thông báo rằng nó đã được quét bởi dịch vụ đám mây Symantec Security với một URL có vẻ như hợp pháp http://www.symanteccloud.com. Thực tế, tên miền này không tồn tại; URL thật của Symantec Cloud là https://securitycloud.symantec.com/. Nhưng người dùng sẽ khó nghi ngờ và dễ dàng coi đây là bằng chứng email đã được Symantec kiểm tra.

Ngoài việc lợi dụng Symantec, kẻ tấn công đã tạo một tên miền mới cho trang lừa đảo cuối cùng, cho phép nó đi qua các bộ lọc Exchange Online Protection của Microsoft. Vì các trang đăng nhập trông giống như các trang Microsoft và Adobe hợp pháp, người dùng có thể nhập thông tin đăng nhập của họ cho một trong hai loại tài khoản.

Cuối cùng, email lừa đảo chứa thông tin chi tiết về giá thầu bất động sản sẽ nhắm mục tiêu và được gửi đến các nhân viên dự án bất động sản. Nếu người nhận đang mong đợi một bức thư về vụ thầu như vậy sẽ dễ dàng tải xuống tệp PDF đính kèm. Điều này cho phép kẻ tấn công truy cập vào thông tin tài khoản nhạy cảm.

Tuy bức thư có một số dấu hiệu đáng ngờ nhưng người dùng sẽ khó để phát hiện ra mọi thủ đoạn lừa đảo. Các tổ chức cần có những biện pháp an ninh cần thiết để bảo vệ nhân viên trước các loại tấn công này.

"Cổng email bảo mật truyền thống (SEG) và các giải pháp phát hiện dựa trên dấu hiệu sẽ bỏ lỡ các cuộc tấn công 0-day, vì chúng chưa thể xuất hiện trong các nguồn cấp dữ liệu đe dọa trong vài giờ, cho đến khi ai đó báo cáo một URL xấu. Các tổ chức cần tìm kiếm các giải pháp bảo mật email hiện đại vượt ra ngoài các liên kết và xem xét toàn bộ nội dung email. Khả năng truy xét một liên kết thông qua tất cả các chuyển hướng đến đích cuối cùng và tự động so sánh với các trang đăng nhập đã biết của các sản phẩm như Office 365 là rất quan trọng để phát hiện các trang đăng nhập giả mạo". Arjun Sambamoorthy - đồng sáng lập và cũng là người phụ trách kỹ thuật của Armorblox chia sẻ.