“Các URL nhạy cảm đối với tài liệu được chia sẻ, trang đặt lại mật khẩu, lời mời nhóm, hóa đơn thanh toán,... được liệt kê công khai và có thể tìm kiếm trên urlscan.io, một công cụ bảo mật được sử dụng để phân tích các đường dẫn URL”, Fabian Bräunlein - đồng sáng lập công ty an ninh mạng Positive Security (Đức) cho biết trong một báo cáo được công bố vào ngày 2/11/2022.

Positive Security cho biết họ đã bắt đầu một cuộc điều tra sau khi GitHub gửi một thông báo rò rỉ dữ liệu vào tháng 2/2022 tới một số người dùng về việc chia sẻ tên đăng nhập và tên kho lưu trữ riêng của họ (tức là URL của các trang GitHub) với urlscan.io để lấy thông tin metadata như một phần của quy trình tự động.

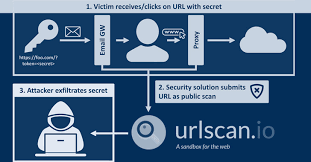

Urlscan.io được mô tả như một sandbox cho web và tích hợp vào một số giải pháp bảo mật thông qua API của nó. “Với kiểu tích hợp của API này (ví dụ: thông qua một công cụ bảo mật quét mọi email đến và thực hiện quét URL trên tất cả các liên kết) có rất nhiều thông tin dữ liệu nhạy cảm có thể được tìm kiếm và truy xuất bởi một người dùng ẩn danh”, Bräunlein lưu ý.

Dữ liệu có thể bao gồm các trang đặt lại mật khẩu, trang hủy đăng ký email, yêu cầu ký DocuSign, URL tạo tài khoản, khóa API, thông tin về bot Telegram, liên kết Google Drive được chia sẻ, liên kết mời đến các dịch vụ như SharePoint, Discord và Zoom, hóa đơn PayPal, bản ghi cuộc họp của Cisco Webex và thậm chí cả URL để theo dõi đơn hàng.

Positive Security cho biết rằng họ đã liên hệ với chủ nhân một số địa chỉ email bị xâm phạm và nhận được một phản hồi từ một tổ chức giấu tên đã theo dõi sự rò rỉ của liên kết hợp đồng làm việc DocuSign với cấu hình sai của giải pháp Điều phối, Tự động hóa và Phản hồi bảo mật (SOAR) của tổ chức này, đã được tích hợp với urlscan.io.

Trên hết, phân tích cũng phát hiện ra rằng các công cụ bảo mật được cấu hình sai đang gửi bất kỳ liên kết nào nhận được qua email dưới dạng quét công khai tới urlscan.io.

Điều này có thể gây ra những hậu quả nghiêm trọng, trong đó một tin tặc có thể kích hoạt các liên kết đặt lại mật khẩu cho các địa chỉ email bị ảnh hưởng và khai thác kết quả quét để thu thập các URL, chiếm quyền sử dụng tài khoản bằng cách đặt lại mật khẩu theo lựa chọn của tin tặc đó. Để tối đa hóa hiệu quả của một cuộc tấn công như vậy, tin tặc có thể tìm kiếm các trang web thông báo vi phạm dữ liệu như Have I Been Pwned để xác định chính xác các dịch vụ đã được đăng ký bằng cách sử dụng các địa chỉ email được đề cập.

Bräunlein chia sẻ: “Nhìn chung, urlscan.io chứa một lượng thông tin nhạy cảm khác nhau. Những thông tin này có thể được sử dụng bởi các tin tặc gửi thư rác để thu thập địa chỉ email và các thông tin cá nhân khác. Bên cạnh đó, các tin tặc cũng có thể lợi dụng điều này để chiếm đoạt tài khoản và khởi động các chiến dịch lừa đảo khác nhau".

Quá trình thực hiện đánh cắp tài khoản web có thể được mô tả cụ thể như sau: trước hết, tin tặc sẽ tiến hành thu thập các địa chỉ email từ urlscan.io để gửi thư rác chứa những liên kết độc hại tới những địa chỉ đó. Khi những liên kết này được gửi tới urlscan.io để kiểm tra, chúng sẽ thu thập để truy vết ngược lại, từ đó biết địa chỉ email chính xác của nạn nhân mà hệ thống của họ có chức năng tự động kiểm tra các liên kết tự động. Sau khi kiểm tra các dịch vụ web mà địa chỉ email được nhắm tới được sử dụng để đăng ký (thông qua các dịch vụ tra cứu những vụ lộ lọt thông tin khách hàng như Have I Been Pwned), tin tặc sẽ truy cập các dịch vụ này để kích hoạt tính năng đặt lại mật khẩu. Cuối cùng, tin tặc lại “nghe lén” thông tin từ urlscan.io để lấy liên kết đặt lại mật khẩu và hoàn tất quá trình chiếm đoạt tài khoản.

Trước đó, trong một bản báo cáo ngăn chặn rò rỉ thông tin vào tháng 7/2022, urlscan.io cũng đã thêm các quy tắc xóa bổ sung để tự động xóa bỏ định kỳ các kết quả quét trước đó tương ứng với các mẫu tìm kiếm, đồng thời có danh sách blacklist các tên miền và mẫu URL nhằm ngăn chặn việc quét các trang web cụ thể. Ngoài ra, trình quét bảo mật này cũng đã giải thích về các chế độ quét khác nhau có sẵn, với những khả năng nào người dùng nên sử dụng và cách xem xét kết quả gửi của người dùng trên urlscan.io để phát hiện và ngăn chặn rò rỉ thông tin ngoài ý muốn.