Tháng 2/2019, nhóm chuyên gia đã phát hiện một số lỗ hổng trong trình mở tệp tin PDF phổ biến và các dịch vụ xác thực online. Những lỗ hổng này cho phép đánh lừa quá trình xác thực chữ ký số.

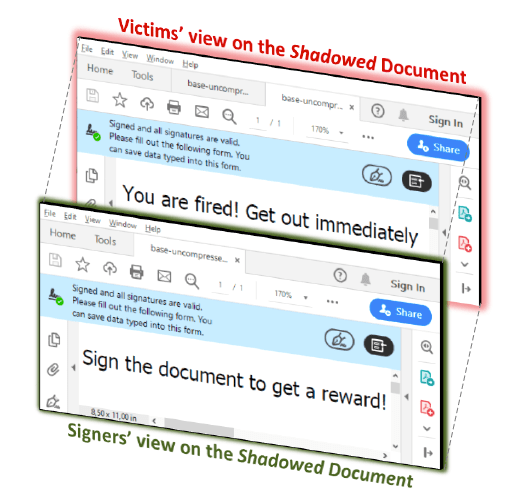

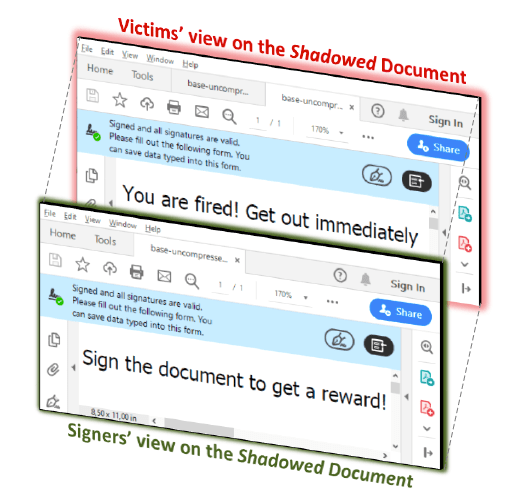

Những cuộc tấn công Shadow có thể cho phép tin tặc ẩn và thay thế nội dung trong tài liệu PDF đã ký mà không làm vô hiệu chữ ký. Tin tặc có thể tạo một tài liệu với 2 nội dung khác nhau: Một nội dung mà cơ quan có thẩm quyền và người dùng ký thấy và một nội dung ẩn sẽ được hiển thị sau khi tài liệu PDF được ký.

Các nhà nghiên cứu cho biết: "Những người ký vào tài liệu PDF sẽ xem chúng và ký vào đó. Tin tặc sử dụng tài liệu đã ký, sửa đổi nó một chút và gửi nó tới các nạn nhân. Sau khi mở tệp PDF đã ký, các nạn nhân kiểm tra chữ ký số đã được xác minh thành công. Tuy nhiên, các nạn nhân sẽ thấy nội dung có sự sai khác so với bản ban đầu".

Các nhà nghiên cứu phát hiện được tấn công Shadow có 3 biến thể khác nhau, cho phép ẩn, thay đổi và vừa ẩn vừa thay đổi nội dung tên các tệp PDF đã ký số.

Các chuyên gia đã kiểm thử các cuộc tấn công trên với 28 ứng dụng xem tệp tin PDF và phát hiện ra 15 trong số đó có nguy cơ bị ít nhất một cuộc tấn công. Danh sách những trình duyệt dễ bị tấn công gồm có Adobe, Foxit và LibreOffice.

Các công ty phần mềm đứng sau 3 ứng dụng này đã phát hành bản sửa lỗi bảo mật để ngăn chặn tấn công Shadows, nhưng một số công ty đứng sau các ứng dụng khác bị ảnh hưởng vẫn không có phản hồi với các nhà nghiên cứu.

Lỗ hổng được các nhà nghiên cứu khai thác trong các cuộc tấn công Shadow là CVE-2020-9592 và CVE-2020-9596.

Biến thể "ẩn" của các cuộc tấn công Shadow bao gồm việc ẩn một phần nội dung trong tệp tin PDF sau một lớp khác như hình ảnh toàn trang. Kẻ tấn công gửi một tài liệu cho người ký có chứa một hình ảnh vô hại đặt ở đầu nội dung mà họ muốn ẩn. Khi tài liệu đã được ký và gửi lại cho kẻ tấn công, chúng có thể thao tác để hình ảnh bị ẩn bởi trình xem PDF trở nên hiển thị.

Trong tấn công "thay thế", kẻ tấn công thêm một đối tượng vào tài liệu đã ký, đối tượng được xem như vô hại nhưng lại có thể tác động đến cách hiển thị nội dung.

Các chuyên gia cho biết: "Ý tưởng chính của biến thể "thay thế" là thêm các đối tượng mới vào dữ liệu đã ký. Đối tượng này được coi như vô hại nhưng lại ảnh hưởng trực tiếp tới việc trình bày nội dung. Ví dụ, thay đổi font chữ không thay đổi nội dung trực tiếp, tuy nhiên, nó ảnh hưởng tới chế độ xem nội dung đã hiển thị và có thể hoán đổi số hoặc ký tự".

Tấn công cuối cùng là biến thể vừa "ẩn và thay thế" cho phép kẻ tấn công thay đổi toàn bộ nội dung của tài liệu đã được ký. Kẻ tấn công chèn nội dung ẩn và nội dung hiển thị vào tài liệu bằng cách sử dụng hai đối tượng có cùng ID và gửi tới người ký. Khi nạn nhân nhận được được tài liệu đã ký, kẻ tấn công sẽ thêm bảng tham chiếu chéo (Xref table) mới và một bản xem trước (Trailer) mới để hiển thị nội dung đã bị ẩn.

Các nhà nghiên cứu cho biết: "Trong biến thể tấn công ẩn và thay thế, tài liệu PDF chứa một tài liệu ẩn thứ 2 với nội dung có sự sai khác. Vì người ký không thể phát hiện nội dung ẩn (độc hại), họ ký vào tài liệu. Sau khi ký, kẻ tấn công nhận tài liệu và chỉ cần nối thêm một bảng Xref và Trailer mới".