Đội ngũ bảo mật của Microsoft khuyến nghị các tổ chức trên toàn cầu cần triển khai những biện pháp bảo vệ chống lại một dòng mã độc tống tiền (ransomware) mới đã tồn tại trong suốt hai tháng qua.

"PonyFinal là một ransomware dựa trên Java, được triển khai trong các cuộc tấn công ransomware do con người thực hiện", Microsoft cho biết. Trong các cuộc tấn công này, tin tặc xâm phạm vào các mạng công ty và tự triển khai ransomware.

Điều này trái ngược với các cuộc tấn công ransomware đã từng thấy trước đây, chẳng hạn như ransomware được phân phối qua thư rác hoặc các bộ dụng cụ khai thác, trong đó quá trình lây nhiễm phụ thuộc vào việc lừa người dùng để khởi chạy tải (payload).

Pony Final hoạt động như thế nào?

Microsoft cho biết vẫn đang theo dõi việc triển khai mã ransomware PonyFinal.

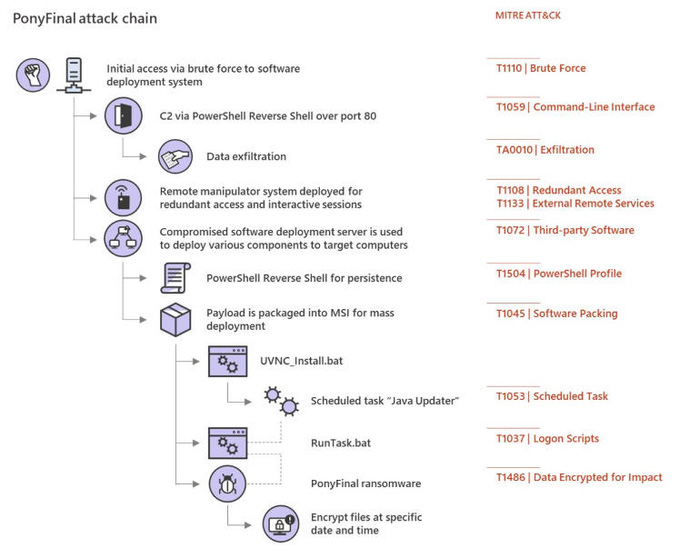

Điểm xâm nhập thường là một tài khoản trên một máy chủ quản lý hệ thống của công ty, mà băng đảng PonyFinal xâm phạm bằng cách sử dụng các cuộc tấn công brute-force nhằm đoán các mật khẩu yếu. Một khi vào được bên trong, Microsoft cho biết băng đảng PonyFinal triển khai tập lệnh Visual Basic chạy một reverse shell PowerShell để kết xuất và đánh cắp dữ liệu cục bộ. Reverse shell là một phần mềm cung cấp một giao diện dòng lệnh có kết nối bắt nguồn từ 1 máy chủ đóng vai trò là mục tiêu đến 1 máy chủ khác.

Ngoài ra, những kẻ khai thác ransomware cũng triển khai "một hệ thống thao tác từ xa để bỏ qua việc ghi nhật ký sự kiện".

Khi băng đảng PonyFinal này nắm giữ được hệ thống mạng mục tiêu, chúng sẽ mở rộng sang các hệ thống nội bộ khác và triển khai ransomware PonyFinal thực sự.

Trong hầu hết các trường hợp, kẻ tấn công nhắm vào các máy trạm nơi Java Runtime Environment (JRE) (phần mềm cho phép chạy các ứng dụng được viết bằng ngôn ngữ lập trình Java) được cài đặt, vì PonyFinal được viết bằng Java. Nhưng Microsoft cho biết cũng có trường hợp mà băng đảng đã cài đặt JRE trên các hệ thống trước khi chạy ransomware này.

Microsoft cho biết các tệp được mã hóa bằng ransomware PonyFinal thường có phần mở rộng tệp ".enc" bổ sung vào cuối mỗi tệp được mã hóa.

Thông báo tiền chuộc được đặt tên là README_files.txt và thường là một tệp văn bản đơn giản chứa các hướng dẫn thanh toán tiền chuộc.

Cách mã hóa của ransomware này được coi là an toàn và đến thời điểm này chưa có cách nào hay bộ giải mã miễn phí nào có thể khôi phục các tệp được mã hóa.

Những nạn nhân ở Ấn Độ, Iran, Mỹ

Theo Michael Gillespie và nhóm săn mã độc, ransomware PonyFinal xuất hiện lần đầu tiên vào đầu năm nay và đã có một số ít nạn nhân. Gillespie cho biết tất cả người dùng đã tải lên các mẫu trên cổng nhận dạng ransomware ID-Ransomware được đặt ở Ấn Độ, Iran và Mỹ.

Theo Microsoft, PonyFinal là một trong một số chủng ransomware do con người thực hiện liên tục nhắm vào lĩnh vực chăm sóc sức khỏe trong đại dịch Covid-19. Danh sách này cũng bao gồm RobbinHood, NetWalker, Maze, REvil (Sodinokibi), Paradise, RagnarLocker, MedusaLocker và LockBit.