Mật khẩu đã trở thành nỗi sợ, đặc biệt đối với những người sử dụng hàng chục hoặc hàng trăm ứng dụng, trang web và các dịch vụ khác. Việc buộc phải tuân thủ các quy tắc tạo mật khẩu mạnh, phức tạp cho từng tài khoản và không có cách nào để người dùng tự quản lý chúng là một yêu cầu khó đối với người dùng. Phá vỡ các quy tắc và sử dụng cùng một mật khẩu yếu trên tất cả hoặc hầu hết các tài khoản sẽ khiến người dùng đối mặt với nguy cơ bị tin tặc tấn công.

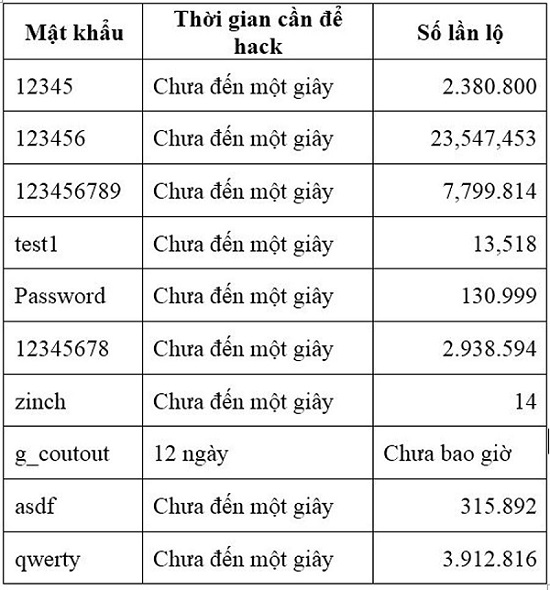

Nhưng người dùng dễ bị tổn thương như thế nào nếu sử dụng mật khẩu yếu hoặc phổ biến? Nghiên cứu mới từ trình quản lý mật khẩu Nordpass đã cho thấy tin tặc có thể bẻ khóa mật khẩu phổ biến nhanh như thế nào. Khoảng 70% mật khẩu phổ biến nhất thế giới có thể bị bẻ khóa trong thời gian chưa đầy một giây. Đó là 9 trong số 10 mật khẩu phổ biến nhất được sử dụng trong năm 2019. Bảng sau liệt kê các mật khẩu cùng với thời gian cần thiết để bẻ khóa và số lần chúng bị xâm phạm trong các vi phạm dữ liệu.

Tin tặc có thể sử dụng một loạt các thủ thuật để cố lấy mật khẩu được sử dụng cho các tài khoản trực tuyến. Nhưng phương pháp phổ biến nhất là tấn công vét cạn dựa vào các công cụ tự động. Theo kịch bản này, tội phạm mạng có quyền truy cập vào một số thông tin tài khoản nhất định thông qua một vụ rò rỉ dữ liệu. Hầu hết các trang web, ít nhất là các trang web an toàn, không lưu trữ mật khẩu của người dùng ở dạng trần, thay vào đó mật khẩu được lưu sau khi đã xử lý bằng một số thuật toán mã hóa. Trong trường hợp này, tin tặc tìm hiểu tên, địa chỉ email, địa chỉ đường phố, số điện thoại và dữ liệu khác cho mỗi tài khoản bị vi phạm. Mật khẩu là một yếu tố còn thiếu.

Để bẻ khóa mật khẩu, trước tiên tin tặc có thể sử dụng công cụ tấn công vét cạn để thử qua tất cả các mật khẩu phổ biến. Tiếp theo, chúng có thể quét thông tin khác của người dùng để tìm manh mối cho mật khẩu. Một số công cụ bẻ khóa có thể sửa đổi các chi tiết này bằng cách thêm một số dữ liệu như số hoặc ký hiệu đặc biệt.

Tin tặc chuyển đổi các chữ cái thành số hoặc ký tự đặc biệt. Ví dụ: từ “password" có thể trở thành "p422W0Rd". Chúng cũng có thể sử dụng các bảng chứa các giá trị băm tính sẵn cho một danh sách mật khẩu (Rainbow Table) để khớp các mật khẩu đơn giản với các giá trị băm của chúng. Hơn nữa, tin tặc sẽ tìm kiếm các tài khoản trực tuyến bị xâm phạm để xem người dùng có sử dụng lại cùng một mật khẩu hay không. Mật khẩu càng yếu thì tài khoản của người dùng càng dễ bị xâm phạm.

"Hàng triệu người vẫn sử dụng mật khẩu chung, phổ biến và được sử dụng rộng rãi", Chad Hammond - chuyên gia bảo mật tại NordPass cho biết trong một thông cáo báo chí. "Mặc dù chúng có thể dễ nhớ hơn, nhưng mọi người đang tặng cho tin tặc một món quà rất lớn khi sử dụng những mật khẩu này, vì sẽ chỉ mất một giây để bẻ khóa một mật khẩu yếu như vậy".

Để bảo vệ tài khoản và mật khẩu trực tuyến, Hammond khuyến nghị người dùng một số nội dung sau:

- Sử dụng một trình tạo mật khẩu.

- Duyệt lại tất cả các tài khoản của và xóa những tài khoản không còn sử dụng. Nếu một trang web nhỏ, không có mấy tiếng tăm bị xâm phạm, người dùng thậm chí có thể không bao giờ nghe được thông tin về điều đó. Hãy sử dụng một trang web như

haveibeenpwned.com để xem email của bạn đã bị xâm phạm chưa.

- Sử dụng xác thực hai yếu tố (2FA). Cho dù đó là ứng dụng, dữ liệu sinh trắc học hay khóa bảo mật phần cứng, tài khoản của người dùng sẽ an toàn hơn nhiều nếu dùng thêm lớp bảo vệ bổ sung.

- Thường xuyên kiểm tra từng tài khoản để phát hiện các hoạt động đáng ngờ. Nếu nhận thấy điều gì đó bất thường, người dùng hãy thay đổi mật khẩu ngay lập tức.