Phát hiện 2 biến thể mới của virus mã hóa dữ liệu tống tiền Locky gây nguy hiểm cho Việt Nam

Bkav cho biết hệ thống của công ty này ngày 26/8 vừa qua tiếp tục phát hiện một biến thể mới của mã độc mã hóa dữ liệu tống tiền Locky. Trước đó, ngày 19/8, Bkav đã cảnh báo về biến thể của loại virus này được phát tán qua email có file đính kèm dạng “*.docm”.

Trong 6 tháng đầu năm 2016, VNCERT đã ghi nhận 42.712 sự cố về mã độc, bao gồm cả mã độc mã hóa dữ liệu tống tiền Ransomware (Ảnh minh họa. Nguồn: Internet)

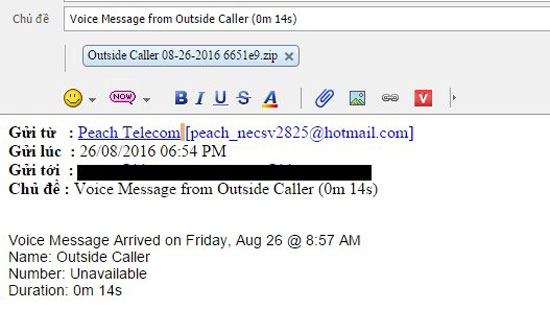

Trong thông tin cảnh báo về việc tiếp tục xuất hiện một biến thể mới của loại mã độc mã hóa dữ liệu tống tiền Locky được phát ra ngày 27/8, Bkav cho hay, thay vì đính kèm file có định dạng “*.docm” như các email phát tán mã độc mã hóa dữ liệu đã được phát hiện ngày 19/8, lần này các email đã chuyển sang dạng một file .zip với nội dung giả mạo log điện thoại nhưng thực chất là một file Windows script “*.wsf”.

|

|

Email phát tán đính kèm mã độc mã hóa dữ liệu tống tiền Locky (Nguồn ảnh: WhiteHat.vn)

|

|

|

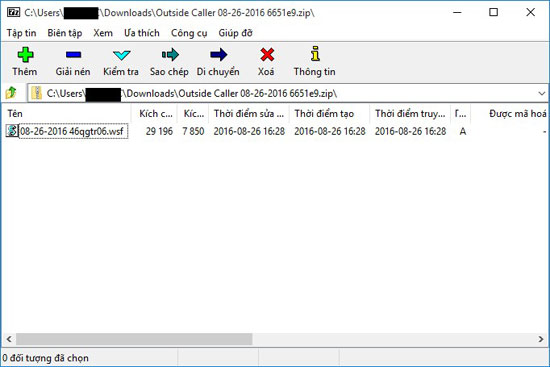

File mã được chứa trong file nén Zip được đính kèm trong email (Nguồn ảnh: WhiteHat.vn)

|

Theo chuyên gia Bkav, file mã độc chứa trong file nén .zip có phần đuôi mở rộng là “*.wsf”. Đây là một file dạng Windows Script File, cho phép thực thi các loại mã Script (ví dụ: JScript, VBScript …) theo nội dung của file. Trong trường hợp này, đoạn mã JScript độc hại trong file “.wsf” khi được thực thi sẽ tiến hành tải, cài đặt mã độc mã hóa dữ liệu Locky về máy để thực hiện hành vi mã hóa dữ liệu tống tiền đòi tiền chuộc.

|

|

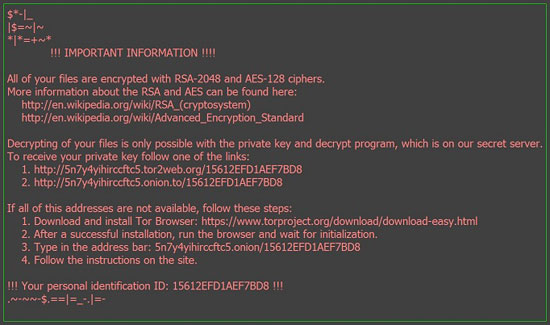

Thông báo mã hóa dữ liệu tống tiền đòi tiền chuộc (Nguồn ảnh: WhiteHat.vn)

|

Như vậy, chỉ trong thời gian 1 tuần vừa qua, đã có tới 2 biến thể của loại mã độc mã hóa dữ liệu Locky được phát hiện. Tuy cùng là hình thức phát tán qua email, nhưng việc hacker thay đổi liên tục các định dạng file đính kèm cho thấy loại mã độc này chưa có dấu hiệu dừng lại và ngày trở nên đa dạng hơn.

Chuyên gia nghiên cứu mã độc của Bkav, ông Mai Văn Việt cảnh báo: “Như chúng tôi đã nhận định từ đầu năm, mã độc mã hóa tống tiền có thể mang lại “lợi nhuận” trực tiếp khổng lồ cho hacker, vì thế đây sẽ là xu hướng chính của mã độc trong năm 2016. Để phòng tránh, người dùng tuyệt đối không mở file đính kèm từ các email không rõ nguồn gốc. Trong trường hợp bắt buộc phải mở để xem nội dung, người sử dụng có thể mở file trong môi trường cách ly an toàn Safe Run”.

Trong chia sẻ tại hội nghị “Giám sát, Điều phối, Ứng cứu sự cố ATTT mạng trong xây dựng Chính phủ điện tử” tổ chức ngày 26/8 tại Lý Sơn, Quảng Ngãi, ông Nguyễn Khắc Lịch, Phó Giám đốc Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) thuộc Bộ TT&TT cũng cho biết, tại Việt Nam, thời gian gần đây, mã độc mã hóa dữ liệu tống tiền (Ransomware) tiếp tục tấn công nhiều cơ quan, tổ chức, cá nhân và đang có xu hướng gia tăng.

Theo thống kê của VNCERT, chỉ tính riêng trong 6 tháng đầu năm nay, Trung tâm đã ghi nhận 41.712 sự cố Malware (mã độc), tăng gần 2,5 lần so với tổng số sự cố Malware được ghi nhận trong cả năm 2015 và gấp 5 lần so với số sự cố Malware của cả năm 2014. Cũng theo đại diện VNCERT, trong nửa đầu năm 2016, Trung tâm đã hỗ trợ Bộ Nội vụ, MobiFone và các tỉnh Yên Bái, Vĩnh Long, Đắk Nông xử lý mã độc mã hóa dữ liệu tống tiền Locky.

Sự xuất hiện và phát tán mạnh mẽ của loại mã độc mã hóa dữ liệu tống tiền có tên Locky từng được các chuyên gia an ninh mạng của FPT, VNIST cảnh báo hồi tháng 2/2016.

Cụ thể, hồi cuối tháng 2/2016, Ban CNTT FPT đã có cảnh báo về virus Locky. Theo Ban CNTT FPT, Locky lan truyền rất nhanh trên mạng qua email. Phương thức hoạt động của virus này là một email từ địa chỉ lạ có chứa tập tin “.doc” đính kèm sẽ được gửi đến người dùng. Khi người dùng mở tập tin đính kèm trong email này và chọn enable macro thì lập tức virus sẽ được tải về và kích hoạt trong máy tính khiến dữ liệu bị mã hóa không thể sử dụng được. Trong một số trường hợp toàn bộ dữ liệu trên máy tính sẽ bị xóa sạch. Nguy hiểm hơn, những kẻ đứng sau virus này sẽ thực hiện hành vi đòi tiền chuộc người dùng nếu muốn lấy lại những dữ liệu đã bị mã hóa.

Còn theo ông Trần Quang Chiến, Giám đốc Công ty VNIST, phụ trách website an ninh mạng Securitydaily.net, Locky là là loại mã độc tống tiền rất nguy hiểm. Tương tự như các mã độc đã xuất hiện thời gian trước đây như CTBLocker, Critroni hay Onion, khi bị lây nhiễm loại mã độc này sẽ mã hóa toàn bộ các tệp tin quan trọng trên máy tính, đòi hỏi người dùng phải mất tiền để “chuộc” lại dữ liệu. Tuy nhiên, Locky đang phát tán, lây nhiễm vào máy tính người dùng bằng cách nhúng mã độc vào macro của tệp tin tài liệu word, việc này có thể vượt qua được sự cảnh giác của người dùng.

Đại diện VNIST cũng cho biết, tại thời điểm trung tuần tháng 2/2016, Locky ransomware được phát tán với tỉ lệ 4.000 lây nhiễm mới mỗi giờ, xấp xỉ 100.000 lây nhiễm mỗi ngày.

Nguồn: ictnews.vn